|

|

|  | |||||||||||||||||||||||||||||||||||||

Noticias | Informáticas | Seguridad InformáticaLos zombis ahora invaden Twitter y otras redes sociales¿Cómo funciona? Un programa o una red de computadores se dedican a crear cuentas falsas. Los perfiles no tienen ni foto ni información, y estos son conocidos como zombis, o bots. Publicado: Lunes, 5/3/2012 - 10:15 | 1617 visitas.

En los números está la fuerza, y un usuario con miles de seguidores hala más seguidores reales que uno con un par de docenas. El negocio es redondo. Tan redondo que el gobierno de la China va a requerir que los usuarios de redes sociales y blogs ingresen su número de identidad y nombre real para tener una cuenta. Algunos argumentan que es un intento por limitar aún más el acceso a información, pero la realidad es que los zombis y las redes de zombis (o botnets) proliferan en el gigante asiático. Un reporte reciente de Symantec describe un zombi que afecta los móviles de la China que usan Android, y aparentemente sus ingresos alcanzan los millones de dólares. Al descargar y darle permisos a una aplicación que se hace popular con números inflados generados por zombis, el usuario también accede a que esa aplicación abra una puerta trasera a su móvil, abusando de mensajes de texto y correos con propósitos de mercadeo. Y es grave, porque una vez la aplicación de malware logra acceso al dispositivo, el servidor que la controla puede impedir hasta que le lleguen mensajes de alerta del proveedor de servicio informando al usuario sobre el fraude. Y ese es solo un ejemplo. También recientemente Apple tuvo que eliminar varias aplicaciones y cuentas de desarrolladores que usaban redes de zombis para inflar los números de sus productos, y así llegar a los mejores rankings de la tienda de App Store. El problema es que hay zombis pasivos que sirven para inflar números, y ya. Pero también hay zombis muy activos y peligrosos, que se instalan en el dispositivo del usuario para llevar al cabo ataques contra el FBI, por ejemplo, como fue el caso reciente cuando se cerró Megaupload. Volviendo a la China, hay incluso redes de jóvenes reales que se dedican a ser zombis más creíbles. El costo es mayor, pero en vez de perfiles vacios se dedican a dar la impresión de un usuario real y mantener el perfil, con nombre, foto, actividades, gustos, etc. Según el reporte de El País, hasta usan identidades de gente fallecida para generar mayor credibilidad. Puede que el caso de Wu sea algo inocente, una chica buscando ser más popular. Pero la cancha también está llena de espacios para hacer jugadas fraudulentas. Como siempre, las medidas de prevención que se pueden tomar son muchas y variadas. Más que todo prima el sentido común. No acepte los pedidos de amistad de desconocidos en redes sociales. Asegúrese de investigar un producto o aplicación antes de comprarlo o descargarlo. No crea que algo, por ser popular, tiene credibilidad. Una simple búsqueda en Google puede ahorrarle dolores de cabeza, proteger la integridad de su identidad virtual, su portátil, y su billetera.

| Noticias

Imágenes

Videos

ArtículosEntradasLibros

| ||||||||||||||||||||||||||||||||||||||

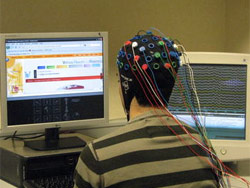

Imagen: Agencias / Internet

Imagen: Agencias / Internet