|

|

|  | |||||||||||||||||||||||||||||||||||||

Noticias | Informáticas | Seguridad InformáticaChina espía a 103 países desde el ciber espacioSegún NYT todavía no se determina si el gobierno de ese país está involucrado en la operación. Publicado: Martes, 31/3/2009 - 7:50 | 2315 visitas.

Una vasta operación de espionaje ha infiltrado computadoras y ha robado documentos de cientos de oficinas gubernamentales y oficinas privadas en todo el mundo, incluyendo las del Dalai Lama, han concluido científicos canadienses, según revela el diario The New York Times. En un reporte difundido este fin de semana, los investigadores dicen que el sistema estaba controlado desde computadoras localizadas casi exclusivamente en China, pero que no pueden concluir que el gobierno Chino se encuentre involucrado. Los expertos pertenecen al Munk Center for International Studies de la Universidad de Toronto, que a petición de la oficina del Dalai Lama, el líder exiliado del Tibet al cuál China regularmente denuncia, examinaron las computadoras para buscar signos de software malicioso, o malware. Esta operación es considerada es una de las más importantes que se han realizado en los últimos dos años ya que se ha infiltrado al menos mil 295 ordenadores en 103 países, muchos de los cuales pertenecen a las embajadas, los ministerios de relaciones exteriores y otras oficinas gubernamentales de India y Reino Unido. Noticia publicada en Excelsior (México)

| Noticias

Imágenes

Videos

ArtículosEntradasLibros

| ||||||||||||||||||||||||||||||||||||||

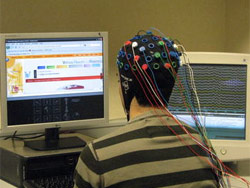

Imagen: Agencias / Internet

Imagen: Agencias / Internet