|

|

|  | |||||||||||||||||||||||||||||||||||||

Noticias | Informáticas | Seguridad InformáticaLa memoria RAM, culpable de romper la seguridad de los datos cifradosDescubren un nuevo ataque de seguridad que permitiría el acceso a los datos codificados de tu ordenador. Publicado: Miércoles, 27/2/2008 - 16:15 | 1648 visitas.

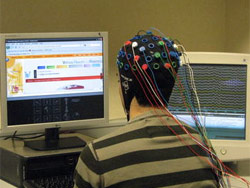

Investigadores de la Universidad de Princenton describe un ataque de seguridad, aparentemente muy efectivo, que permite a los hackers acceder a los datos encriptados en tu PC. Tecnologías como BitLocker de Microsoft, FileVault de Apple y dm-cryp de Linux, no oponen defensa a este nuevo ataque. Un ordenador robado es un escenario temido por muchas compañías, sobre todo cuando almacena información importante. Lo normal es que dicha información esté codificado, o que se cuenta con algún sistema que automáticamente cifra toda la información almacenada en el disco duro, manteniendo a salvo los datos. Sin embargo, nuevas investigaciones demuestran que los datos no están seguros en absoluto. En un proyecto que específicamente estudiaba la seguridad de los datos codificados en un PC se descubrió que se puede acceder a los datos cifrados obteniendo la clave del código, que se almacena en la memoria RAM del ordenador tan pronto como el usuario la ha tecleado. Aunque se cree que los datos almacenados en la RAM desaparecen una vez se apaga el ordenador, los investigadores han descubierto que ese contenido no desaparece inmediatamente y que es capaz de mantenerse por un periodo de varios segundos, incluso hasta un minuto. Un proceso que, por otra parte, se ralentiza considerablemente si el chip, la memoria está refrigerada, según los investigadores. Al final la investigación pone de manifiesto que el 99,9 por ciento de los datos de la memoria RAM seguirían disponibles después de diez minutos en condiciones de chip refrigerado. Estas investigaciones sugieren que un ataque de seguridad, especialmente en portátiles podría tener éxito cuando un sistema está en modo reposo. Sólo los sistemas completamente apagados pueden aguantar tales ataques y ofrecer el nivel de protección prometido para la codificación de los datos. Los investigadores afirman que fueron capaces de escribir programas capaces de acceder a información cifrada inmediatamente después de apagar el sistema y rebotarlo. El método funciona cuando el atacante tiene un acceso físico al ordenador y cuando accede de forma remota a la red del ordenador. El ataque incluso funciona cuando la clave de cifrado ha empezado a cerrarse porque los investigadores han sido capaces de reconstruirla a partir de múltiples calves derivadas almacenadas en la memoria. Los investigadores han señalado haber contactado con varios fabricantes para ponerles al corriente de esta vulnerabilidad, incluidos Microsoft, Apple además de los creadores de dm-cryp y TrueCrypt.

| Noticias

Imágenes

Videos

ArtículosEntradasLibros

| ||||||||||||||||||||||||||||||||||||||

Imagen:

Imagen: